如何为企业开发者账号设置权限和角色?Apple Developer Enterprise Program 不提供细粒度角色系统(如标准程序的 App Manager、Marketer),但通过 App Store Connect + MDM + 自定义流程 可实现 企业级权限分层,确保 最小权限原则。

官方权限结构(2025 版)

| 角色 | 权限范围 | 人数限制 | 适用场景 |

|---|---|---|---|

| Account Holder | 全部(证书、团队、法律) | 1人 | CEO/CIO |

| Admin | 证书管理、用户邀请、MDM配置 | 无限制 | IT管理员 |

| App Manager | 查看应用、生成Profile | 无限制 | 开发经理 |

| Developer | 下载证书、构建应用 | 无限制 | 开发者 |

| Read-Only | 查看(无操作) | 无限制 | 审计/合规 |

注意:企业账号无 Marketing/Finance 角色,因无App Store数据。1

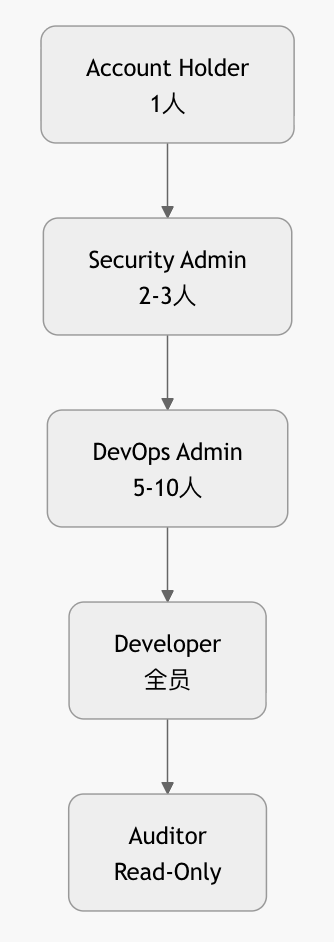

推荐权限分层架构(4级)

| 层级 | 权限 | 工具 | 审批流程 |

|---|---|---|---|

| L1: 战略层 | 账号所有权、D-U-N-S变更 | Apple ID | 董事会 |

| L2: 安全层 | 证书生成/吊销、HSM访问 | Keychain + HSM | 双人审批 |

| L3: 运营层 | Profile管理、MDM策略 | App Store Connect | IT经理 |

| L4: 执行层 | 构建/测试 | Xcode + fastlane | PR审批 |

具体设置步骤

1. App Store Connect 邀请用户

1. 登录 enterprise.apple.com

2. People → Invite People

3. 输入邮箱 → 选择角色(Admin / App Manager / Developer)

4. 勾选“Access to Certificates, Identifiers & Profiles”

5. 发送邀请 → 用户接受最佳实践:

- Admin ≤ 5人(防单点故障)

- Developer 使用公司邮箱(便于离职回收)

2. 证书与Profile权限隔离

| 操作 | 允许角色 | 禁止角色 |

|---|---|---|

| 生成企业证书 | Security Admin | 开发者 |

| 下载.p12 | DevOps Admin | 普通开发者 |

| 创建Profile | DevOps Admin | – |

| 添加UDID | App Manager | – |

实现方式:

- 使用 fastlane match + 私有Git仓库

- 仅Security Admin有

push权限,开发者readonly

3. MDM权限分层(Intune/Jamf)

| MDM角色 | 权限 |

|---|---|

| Global Admin | 推送所有App |

| App Owner | 推送指定App |

| Helpdesk | 查看安装状态 |

自动化权限管理(企业级)

# GitHub + fastlane 权限矩阵

permissions:

security-admins:

- cert:push

- profile:write

devops:

- cert:pull

- profile:read

developers:

- build:execute- 工具:HashiCorp Vault + GitHub Teams

- 审计:每月导出

People列表 → SIEM

离职/权限回收流程

graph TD

A[员工离职] --> B[HR通知IT]

B --> C[移除App Store Connect]

C --> D[吊销个人证书]

D --> E[MDM擦除App]

E --> F[审计日志存档]- 自动化:Okta/SCIM同步 → 离职即移除

最佳实践清单

| 项目 | 操作 |

|---|---|

| 1 | Account Holder 双人继承(防意外) |

| 2 | 证书90天轮换,自动提醒 |

| 3 | 所有操作日志审计(Splunk) |

| 4 | 季度权限审查(最小化原则) |

| 5 | 开发者仅读证书,构建用CI注入 |

总结:企业账号权限 = 分层 + 自动化 + 审计

| 能力 | 评分 |

|---|---|

| 角色灵活性 | 3/5(官方限制) |

| 权限粒度 | 4/5(结合工具) |

| 自动化程度 | 5/5(fastlane+MDM) |

| 合规安全 | 5/5 |

结论:

企业开发者账号可通过 App Store Connect + MDM + fastlane 实现企业级权限分层,但依赖流程和工具补足官方角色不足。

核心:最小权限 + 双人审批 + 自动化回收。125

立即行动:

- 登录检查当前Admin数量(>5人?降级!)

- 部署fastlane match + Git权限

- 设置MDM分发策略组